Если вы читаете эту статью, то, вероятно, уже имеете некоторое представление о процессе тестирования на проникновение беспроводных сетей. Проблема большинства людей заключается в том, что они считают, будто все легко ломается в пару кликов, но даже не желают ничего читать и изучать. В этой статье мы рассмотрим взлом Wi-Fi с использованием Kali Linux — надежного инструмента для тестировщиков безопасности, включая сети Wi-Fi.

Kali Linux включает в себя все необходимые инструменты для осуществления практически любого взлома. Все, что вам нужно сделать — установить его, и вам больше не придется искать различные программы для различных задач. Для работы с Wi-Fi здесь также предоставлен целый набор приложений и скриптов, с которыми мы собираемся познакомиться в этой статье.

Невозможно рассмотреть все зараз. У каждой задачи есть множество вариантов решения, и для каждого решения можно найти несколько программ. Если у вас есть лучший вариант — напишите об этом в комментариях. Поделитесь с другими!

сайт MoiSovety.ru и автор статьи Евген не поддерживают взлом чужих сетей. Пожалуйста, используйте инструментарий Kali Linux только для своих точек доступа в образовательных целях!

Все описанное ниже также можно выполнить на операционной системе Ubuntu, но вам придется установить все утилиты вручную.

Общая теория

Я уже ранее написал общую статью о взломе и безопасности, которую можно найти ЗДЕСЬ – в которой собраны все подходы и лучшие методики. Обязательно ознакомьтесь с ней!

А для тех, кто не любит читать подробные инструкции, предлагаю краткий список актуальных методов, применяемых для взлома текущих сетей:

- Перехват хэндшейка – отключаем всех от сети, ловим пакет с авторизацией любого клиента, расшифровываем его.

- Брутфорс паролей – перебор всех возможных паролей по словарю – с появлением WPA2 используется все реже, но имеет право на жизнь.

- WPS – или перебор, или использование стандартных паролей к быстрому подключению WPS там, где его забыли отключить.

- Фишинг – это метод обмана пользователей, при котором злоумышленник подменяет левую страницу Wi-Fi и запрашивает пароль (например, под предлогом необходимости срочного обновления прошивки).

Существуют и другие методы получения доступа, на которые я сослался в предыдущей статье. В этой статье я хочу рассмотреть основные приемы использования Kali. И начнем с хэндшейка.

Хэндшейк

Это наиболее актуальный способ, который позволяет получить пароль без необходимости постоянного взлома сети. Вы получаете пакет данных, а затем оффлайн пытаетесь подобрать к нему пароль, используя все свои вычислительные мощности. В результате нет задержек сети при проверке пароля, нет блокировок от роутера, и можно использовать все свои вычислительные ресурсы, что увеличивает скорость получения пароля.

Камрад! Я осведомлен о твоей уверенности в возможности взлома любой сети в один клик, но я тороплюсь разочаровать тебя — это не так. Даже Kali Linux бессилен здесь. Существуют сети с сложными паролями, дешифровка которых займет очень много лет.

Здесь есть несколько вариантов работы:

- Использование готовых скриптов, например, wifite.

- Попытка пройти все этапы вручную и использование классического Aircrack-ng.

Профессиональному хакеру необходимо использовать все современные инструменты на практике, чтобы быть готовым к любым ситуациям, в том числе к отказу какого-либо из них. Поэтому необходимо иметь некоторое теоретическое образование.

Теория взлома через хэндшейк

В этом разделе мы рассмотрим основные этапы использования данного метода. Вот как профессионалы это делают:

- Проверяют наличие Wi-Fi адаптера. Если его нет — устанавливают внешний адаптер.

- Переводят адаптер в режим мониторинга, если он поддерживает эту функцию. Обычный режим адаптера не позволяет сканировать окружающие сети, поэтому потребуется некоторая подготовка.

- Сканируют окружающую среду и выбирают целевую сеть для атаки.

- Начинают «слушать» выбранную сеть и ожидают подключения пользователей, чтобы перехватить пакет «хэндшейк» с зашифрованным паролем. При наличии подключенных пользователей процесс можно ускорить, вытеснив их из сети и перехватив их повторное подключение.

- Очищают перехваченный пакет для программ, которые будут перебирать пароли.

- После очистки хендшейка его загружают в брутеры и начинают перебирать пароли методом прямого перебора или с помощью заранее подготовленного словаря. Этот этап обычно занимает много времени и может затянуться на несколько лет, ведь за это время пароль могут изменить) Но все равно это намного быстрее, чем простой брутфорс сети. Кроме того, существуют сервисы, которые уже имеют подобранные пароли к хэндшейкам – достаточно просто загрузить его, оплатить и получить пароль.

Вот и вся информация. Теперь у вас немного больше знаний. Но если у вас останутся вопросы после прочтения этой статьи – пишите в комментариях, мы будем рады дополнить ее.

Wifite

Давайте начнем с простого. Есть подобные программы, которые пытаются автоматизировать весь процесс, запуская необходимые программы в определенном порядке. Одной из таких программ является Wifite. Чтобы лучше понять, посмотрите сначала это видео:

Заинтересованы? И правда, что может быть круче:

- Вам потребуется только указать целевые сети.

- Программа автоматически начнет искать все возможные способы получения доступа. В том числе для WPA2 с рукопожатиями и атак на WPS.

- Также можно использовать собственные словари для перебора паролей:

Просто и эффективно! Для тех, кто считает, что этот метод для слабаков и не заслуживает уважения настоящего системного администратора, предлагаем полный спектр возможностей.

Включаем адаптер и выбираем сеть

Давайте сначала рассмотрим наши беспроводные соединения:

Наша цель здесь — найти название нашего беспроводного интерфейса. Он обозначается как wlan1. Это будет полезной информацией для нас. После этого мы проверяем, какие сети существуют вокруг нас, и запускаем процесс сканирования:

ifconfig wlan1 up iwlist wlan1 scanning

Эти команды поднимут адаптер и заставят его просканировать все окружение в поисках других сетей.

На данном этапе необходимо выбрать подходящую сеть, сохранить информацию об ее имени (ESSID), MAC-адресе (Address) и канале (Channel). Готово? Тогда продолжаем дальше.

Перехватываем хэндшейк

Перед тем как активировать перехват рукопожатия, необходимо перевести сетевую карту в режим мониторинга:

Обратите внимание на найденный выше wlan1. Он будет добавлен в адаптеры как wlan1mon — убедитесь, что это так. Если появятся предупреждения о том, что какие-то процессы мешают переводу — многие руководства на YouTube рекомендуют убить их (airmon-ng check kill). Однако, сначала лучше проверить интерфейсы, вдруг он ругается зря и сам уже все перевел.

Исходя из собранных данных, активируем перехват:

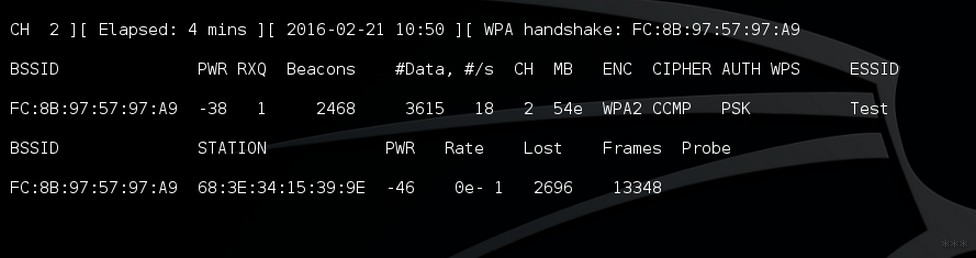

airodump-ng wlan0mon —bssid FC:8B:97:57:97:A9 —channel 2 —write handshake —wps

Программа начинает слушать сеть, здесь же отображаются подключенные к ней клиенты:

Если вас вдруг забанили по MAC адресу, всегда можно его заменить (используйте только тогда, когда явно что-то идет не так):

Отключить интерфейс wlan0: ifconfig wlan0 down, изменить MAC-адрес: ifconfig wlan0 hw ether 00:11:22:AA:AA:AA, включить интерфейс wlan0: ifconfig wlan0 up

Обсуждение темы замены MAC-адреса выходит за рамки данной статьи. Те, кто заинтересованы, могут использовать предложенный метод или воспользоваться поиском на нашем сайте.

Если не хочется ждать, когда пользователь снова подключится к сети, его можно вынудительно выкинуть оттуда:

aireplay-ng -0 10 –a FC:8B:97:57:97:A9 –c 68:3E:34:15:39:9E wlan0mon

Обычно не нужно долго ждать, в правом верхнем углу перехватчика появится надпись «handshake» – на этом можно остановить процесс.

Проверяем и чистим перехваченный хэндшейк

Теперь необходимо провести проверку полученного пакета, чтобы убедиться, что все верно, и в нем нет ошибок:

Файл с именем handshake-01.cap нужно проверить в режиме -c, не в режиме брута.

Для примера были запущены 2 различных теста. В первом тесте ничего не обнаружено, а во втором – все необходимое было найдено.

Очистить полученный хэндшейк от лишнего можно при помощи следующей команды:

wpaclean handshake-01.cap wpacleaned.cap

Первый файл указывает на перехваченный пакет, второй – на название файла для сохранения очищенного.

Опытные специалисты могут использовать для этой же цели WireShark, однако в данной статье и для этой целевой аудитории мы остановимся на данном методе. Теперь настало время извлечь наш пароль.

Расшифровка пароля

Помните, я в самом начале сказал, что здесь мы можем использовать все наши усилия? Это правда — перебор можно проводить как на CPU, так и на GPU. Здорово?

Для CPU:

aircrack-ng wpacleaned.cap -w wordlist.txt

Здесь все ясно — wordlist должен содержать ваш список паролей. В Kali уже есть готовые списки, но лучше все хорошо обдумать заранее (помните, что длина пароля в WPA2 — 8-32 символа). Если повезет, то вы увидите свой пароль:

Если у вас есть GPU:

вы можете использовать pyrit –r wpacleaned.cap –i wordlist.txt attack_passthrough для ускорения процесса

Это особенно полезно для пользователей с мощными видеокартами. Однако не забудьте установить драйверы, так как Линукс не всегда поддерживает проприетарные драйверы.

Вот и всё! Это действительно наиболее эффективный способ получения пароля в настоящее время. Все остальные методы – просто выдумки (особенно в отношении хакеров, которые взламывают телефоны).

Фишинг

Это новый способ доступа, который основан на социальной инженерии. Пользователю сети показывается фальшивый веб-сайт с просьбой обновить программное обеспечение маршрутизатора и запросом ввести пароль от Wi-Fi. В Kali Linux самый популярный инструмент для этой цели, пожалуй, – WiFiPhisher.

Не стоит останавливаться только на теории, так как данная атака специфична и направлена на неграмотность пользователей (хотя даже опытного специалиста можно запутать при подобных атаках). Поэтому рекомендуется посмотреть видео:

WPS

Ещё один актуальный метод быстрого взлома — перебор WPS. Для тех, кто не в курсе, WPS — это код для быстрого подключения к маршрутизатору. Он состоит всего из 8 цифр, при этом восьмая цифра является контрольной на основе первых семи. То есть вариантов перебора остается не так уж и много.

Кроме того, некоторые маршрутизаторы неправильно генерировали случайные числа, что ещё больше увеличивало вероятность взлома (уязвимость pixie dust). Тот же wifite проверял эту уязвимость, но здесь мы поговорим о другом инструменте.

Для получения списка точек доступа с данными о WPS можно использовать WASH:

В данном случае отсутствие Lck No указывает на то, что WPS не заблокирован (и может быть использован). Уязвимыми поставщиками являются Ralink, Broadcom и Realtek. В настоящее время лучшим инструментом для подбора WPS является утилита reaver. Ее использование выглядит следующим образом:

reaver -i интерфейс -b MAC_адрес_точки -K

Для того, чтобы получить пароль, выполните следующие инструкции:

reaver -i wlan0 -b EE:43:F6:CF:C3:08 -p 36158805 (здесь -p узнанный выше PIN-код) reaver -i интерфейс -b MAC_адрес (если не сработала команда выше)

Брутфорс

Не буду обсуждать эту тему здесь, чтобы не запутать людей. Кали и Aircrack поддерживают стандартный метод взлома паролей всех типов, включая маскировку, но это уже устаревшая технология. Даже если вам удается взломать WEP-сеть, современные WPA не уступят своих позиций. Особенно после появления метода перехвата рукопожатия – используйте его.

Начинающим безопасникам

Этот раздел предназначен для более детального объяснения начинающим пользователям возможности использования Кали. Многих отпугивает необходимость установки Kali, особенно на основной компьютер. Однако выход есть — Live-режим. Подготовьте загрузочный диск или флешку с Кали, запуститесь с них, выберите Live-режим — и у вас будет полноценная система без необходимости установки и изменения основной ОС. Наслаждайтесь использованием!

Это всё! Если у вас остались вопросы или у вас есть свои предложения — напишите внизу. Возможно, то, что уже было предложено, больше не работает, и именно ваш совет спасёт кого-то. Желаю всем хорошего дня!